Télécharger une photo de profil Instagram et accéder aux images privées

Sous couvert de confidentialité, les réseaux sociaux ont érigé des barrières pour…

Webmail 44 : comment sécuriser vos communications électroniques efficacement

Les échanges numériques sont devenus incontournables pour les entreprises et les particuliers.…

Sécuriser données personnelles : conseils essentiels pour protéger sa vie privée en ligne !

Aucune plateforme, aussi sophistiquée soit-elle, ne peut se vanter d'une invulnérabilité totale.…

Les logiciels malveillants et leurs dangers : Deux catégories à connaître

Dans l'écosystème numérique actuel, où les données représentent une richesse inestimable, les…

WireGuard : avancement et actualités sur son développement en 2025

Depuis janvier 2024, les mainteneurs de WireGuard ont intégré une gestion affinée…

Désarmer une alarme : astuces et conseils pour y parvenir facilement

En cas de mauvaise manipulation, un badge de sécurité peut désactiver une…

Code *#002 secret : Quelle est son utilité et comment l’utiliser ?

Un code, trois chiffres, et une ligne téléphonique remise d'aplomb sans tambour…

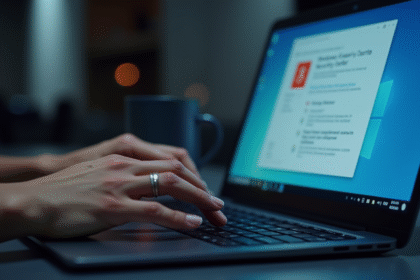

Désactiver la protection contre les virus et menaces Windows 11 : astuces rapides

Une désactivation complète de la protection intégrée de Windows 11 ne s’effectue…

SSID désactivé : conséquences et solutions pour résoudre le problème

Lorsqu’un réseau Wi-Fi ne diffuse pas son SSID, il devient invisible pour…

Arnaques en ligne 2025 : les nouvelles techniques qui ont circulé

2025 : l'année où les arnaques sont devenues ultra-réalistes Les arnaques en…

Cybersécurité : ne laissez aucune menace vous surprendre !

Face à la croissance constante des menaces informatiques, il devient essentiel de…

Clics dangereux : pourquoi les éviter pour préserver votre sécurité en ligne ?

Un seul clic sur une page web peut suffire à déclencher une…

Solutions sécurisées: Quels dispositifs s’affranchissent des mots de passe ?

Supprimer le mot de passe n'a rien d'un caprice de start-up en…

Entreprises : se protéger des malwares informatiques efficacement

L'infection par un malware ne résulte pas toujours d'une faille technique, mais…

Sécurité informatique : objectifs essentiels pour votre cybersécurité !

La faille n'est jamais là où l'on croit. Un oubli de configuration,…

Cybersécurité : quels sont les langages de programmation utilisés ?

En 2023, Python équipe la majorité des scripts d'automatisation et d'analyses de…

Protéger sa messagerie à Créteil avec des conseils simples et efficaces

À Créteil, la sécurité des communications électroniques devient une priorité pour de…

Solutions sécurisées : quels outils se passent de mot de passe ?

80 % des violations de données tirent leur origine de mots de…

Forme d’authentification : sécuriser vos comptes en ligne efficacement

Une combinaison de huit caractères ne résiste que quelques minutes face à…

Wi-Fi sécurisée : comment mettre un mot de passe ? Astuces efficaces

Un mot de passe composé uniquement de chiffres tombe en quelques secondes…

VPN : Comment savoir si je suis derrière un VPN ? Découvrez les signes

Chaque mois, des millions d'adresses IP sont blacklistées sans que les internautes…

Décrypter les données sécurisées : les méthodes efficaces

La résistance affichée par certains protocoles de chiffrement s'effrite dès lors que…

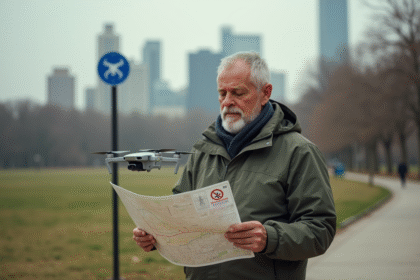

Interdictions avec un drone : ce qu’il faut savoir pour voler en toute légalité

Traverser un parc national avec un drone, même sans filmer, expose à…

Code authentification : où le trouver pour sécuriser votre accès ?

On ne naît pas paranoïaque, on le devient. L'époque ne fait pas…

Audit des systèmes d’information : les 3 types à connaître en 2025

Certains audits révèlent plus de failles après la mise en conformité qu'avant…

Meilleurs antivirus : comparez les trois principales solutions !

Un nombre croissant de cybermenaces contourne les filtres traditionnels, malgré des bases…

Sécurité informatique: élément clé et solutions essentielles pour la protéger

Un mot de passe unique ne résiste guère plus d'un mois face…

Sécurité paiement en ligne : conseils pour transactions fiables

Un paiement en ligne sur deux ne va jamais jusqu'au bout lorsqu'un…

RGPD : cas où il ne s’applique pas : découvrez les situations légales

1,2 milliard d'euros d'amendes en 2023 : le chiffre claque, mais il…

Les fondamentaux de l’hypervision : centralisation, pilotage et sécurité

L’hypervision occupe une place stratégique dans la gestion des infrastructures modernes. Son…

Nettoyer un ordinateur infecté par un virus : les étapes essentielles à suivre

Un programme malveillant peut désactiver l’antivirus installé et se dissimuler derrière des…

Usurpation d’identité : comment savoir si vous en êtes victime ?

Recevoir des factures pour des achats jamais effectués ou découvrir des retraits…

Vulnérabilité logicielle : tout savoir, analyse et risques maîtrisés

Un correctif appliqué en urgence peut ouvrir une nouvelle faille plus critique…

Sécuriser l’accès à son courrier AC Strasbourg : astuces indispensables

Naviguer dans la jungle numérique impose de protéger son courrier électronique, notamment…

Mot de passe oublié : comment retrouver vos identifiants rapidement et simplement ?

Un gestionnaire de mots de passe intégré au navigateur n’efface généralement pas…

Sécurité et messagerie académique à Versailles : pratiques recommandées

À Versailles, l'importance de la sécurité dans les échanges académiques ne cesse…

Durée de vie des certificats SSL : tout ce qu’il faut savoir

La durée maximale d’un certificat SSL est passée de trois ans à…

Risques du commerce électronique : mesures et solutions efficaces

En 2023, plus de 80 % des boutiques en ligne européennes ont…

Sécurité des gestionnaires de mots de passe : Quelle fiabilité ?

Face à la multiplication des comptes en ligne, les gestionnaires de mots…

Bloquer les emails de phishing : pourquoi et comment faire ?

3,4 milliards. Voilà le nombre brut d’emails de phishing qui transitent chaque…

Efficacité du Cisa : avantages, inconvénients et conseils pratiques pour l’utiliser !

Seuls 50 % des candidats réussissent l’examen CISA au premier essai, malgré…

Sécurité Google : Google Authenticator, risques et sécurité des données

Un smartphone qui disparaît dans un café, et soudain, des années de…

Sécurité en ligne : protégez votre identité numérique des risques

Un mot de passe qui s’échappe, et c’est toute la machine qui…

Sécurité Internet : Comment vérifier si mon réseau est protégé ?

Une lumière qui clignote sans raison sur la box Internet : simple caprice…

Types de logiciels malveillants : les quatre principaux à connaître !

Les cyberattaques se multiplient, touchant aussi bien les entreprises que les particuliers.…

Objectif majeur du RGPD : pourquoi est-il crucial pour votre entreprise ?

Les entreprises collectent de plus en plus de données personnelles, ce qui…

Sécuriser données : conseils pratiques pour protéger votre information en ligne

Avec la multiplication des cyberattaques et la sophistication croissante des techniques de…

Préparer son audit interne : les étapes clés pour réussir !

Tout audit interne nécessite une préparation minutieuse pour garantir son efficacité. Les…

Sécurité et confidentialité dans la messagerie AC Montpellier

À Montpellier, la messagerie AC est devenue un outil indispensable pour les…

Cybersécurité : les besoins essentiels à protéger en ligne

Les menaces en ligne se multiplient, et la cybersécurité est devenue une…